《2021年主動攻擊者的劇本》這份調查結果詳細介紹了攻擊者的行為和影響,以及Sophos的第一線威脅搜尋和事件回應人員在真實環境中發現的策略、技術和程序,可幫助安全團隊了解攻擊者在攻擊期間的行為,並發現和防禦網路上的此類活動。

在今日,保護企業免於網路威脅的挑戰是極其巨大的。積極的攻擊者不斷地調整及發展他們使用的工具集和動作,時時把握新出現的機會、躲避偵測,並設法領先安全部門一步。因此,企業很難跟上攻擊者使用的最新方法,尤其是在防範由人工操作精心策劃的目標性主動攻擊時。

2021年主動攻擊者的劇本》詳細介紹了攻擊者的行為和影響,以及Sophos的第一線威脅搜尋和事件回應人員在真實環境中發現的策略、技術以及程序(TTP)。其目標是幫助安全團隊了解攻擊者在攻擊期間的行為,以及如何發現和防禦網路上的此類活動。

這份調查結果是根據Sophos的遙測資料以及Sophos Managed Threat Response(MTR)和Sophos Rapid Response團隊在2020年和2021年初所取得的事件報告和觀察結果。這些資料已根據MITRE ATT&CK架構進行分類。

了解攻擊者的戰術和技巧

有關於攻擊者的戰術和技巧,以下分成三部分做介紹。

起點:如何發揮安全產品訊號的最大效益

安全產品偵測結果是回報可能警示訊號的重要來源。單只是擋下某些東西,並不代表威脅已被完全消除。例如,可擋下網域控制站上的Mimikatz憑證竊取程式,但它既然存在,意味著威脅行為者已經入侵伺服器,而且很可能還使用了其他尚未被偵測到的技術。調查可疑警示是值得的,即使是已經被阻擋下來的威脅之警示。

請充分利用安全產品的遙測結果,以便了解貴公司的營運環境。正如本文後面所談到的,攻擊者開始利用IT管理員和安全專業人員日常使用的工具,因此更難識別出可疑行為。

尤其當攻擊者使用如Advanced Port Scanner、ADRecon等合法工具時,更是如此。其中許多工具被安全產品視為「非必要應用程式」(或稱PUA),但卻是IT團隊日常使用所必需的。

防禦人員需要提出兩個重要問題:所有使用者都需要能夠使用這些公用程式嗎?這些公用程式是否需要在每台電腦上執行? 有了這些問題的答案,才能夠為此類工具建立適當的例外政策。還可以更輕鬆地發現其他可疑用途:例如試圖執行這些工具的人或電腦是否有獲得授權?如果答案是否定的,請立即調查。

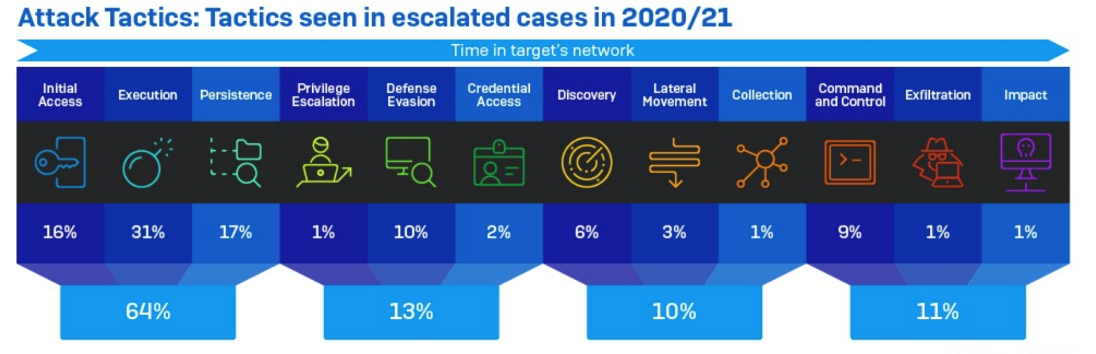

策略

對於防禦人員來說,盡早偵測出攻擊各階段的策略是最重要的,因為如果及早加以阻擋,就可以在攻擊完全展開並造成破壞或營運中斷之前消除並遏阻攻擊。

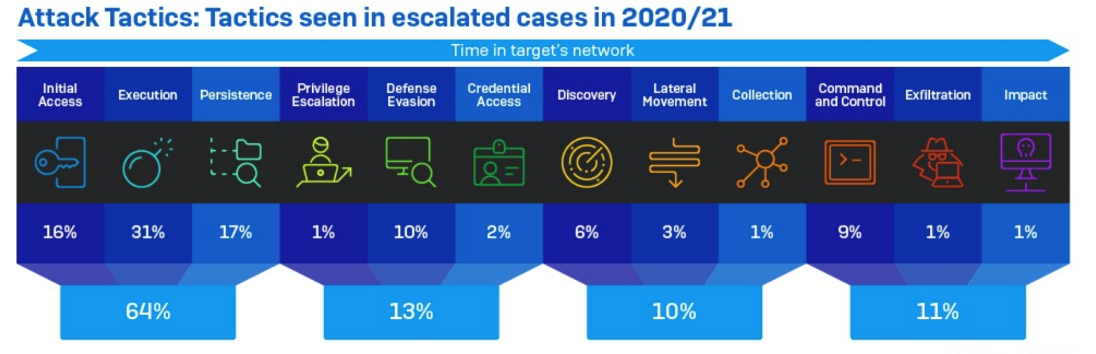

因此,最有可能引發調查的攻擊者策略在攻擊鏈早期發生的活動中佔很大比重。例如,在Sophos MTR調查並提升等級的所有策略中,31%是因為出現可疑的「執行」,17%是「停留」,16%是「初始存取」(圖1)。

圖1 2020/21年間各階段攻擊策略。(資料來源:Sophos)

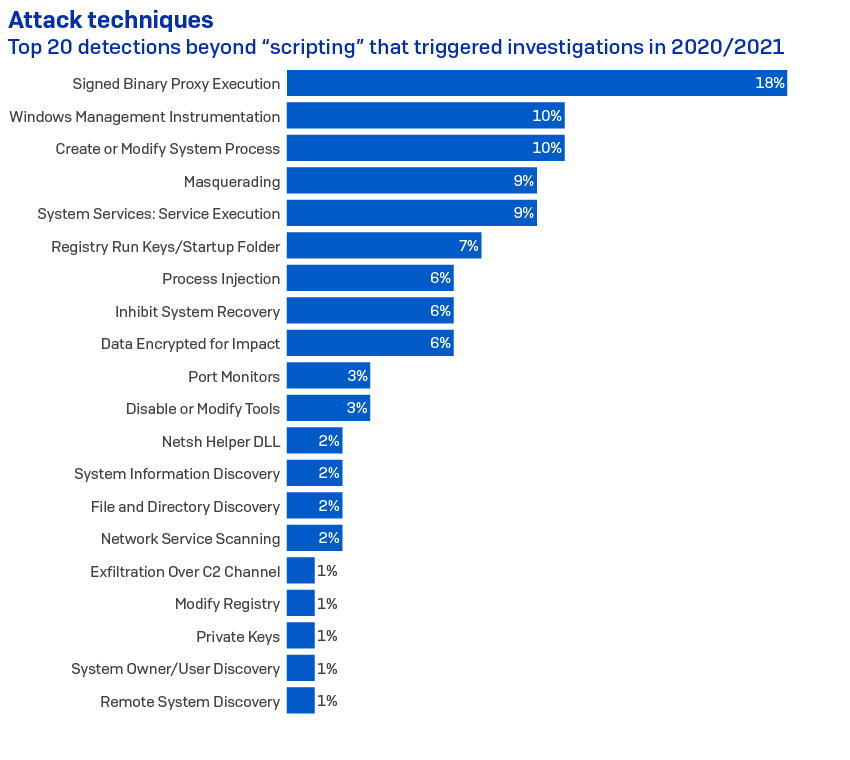

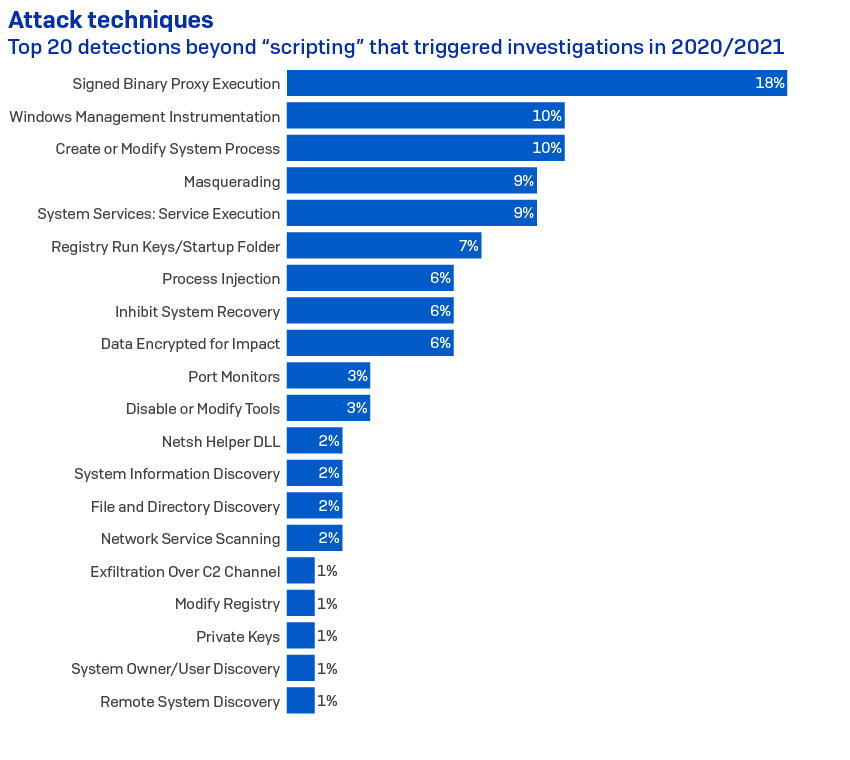

通常可從這些策略賴以實現目的之技術來識別它們。表1列出2020/2021年間和每種攻擊策略有關的主要攻擊技術。

表2 可能觸發更進一步調查及找出主動威脅的技術統計。(資料來源:Sophos)

除指令碼外,列表上的首位是使用經簽署的二進位檔代理執行惡意內容的技術(偵測為「經簽署的二進位代理執行」)。在觸發調查的所有偵測中,有六分之一(18%)的攻擊使用此項技術。Windows Management Instrumentation(WMI)的偵測排在第二位,佔10%的調查案例。

攻擊者的行為和影響

以下的資料和觀察是根據81起涵蓋各種規模組織(其中最大型的組織擁有13,500名員工)的事件,包括美國、加拿大、英國、澳大利亞、瑞士、德國、比利時、香港和奧地利中的多種行業。

受災最嚴重的行業是製造業(佔16%的攻擊目標),其次是醫療照護、零售和IT(各佔9%的攻擊目標),然後是金融服務和商業服務(各5%)。非營利組織則佔4%的攻擊目標。

剖析主動攻擊

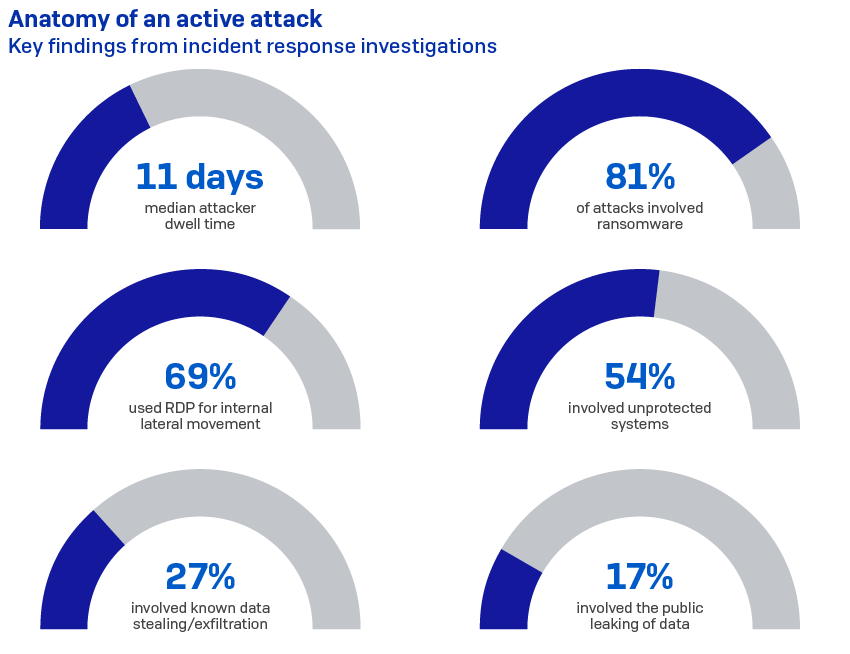

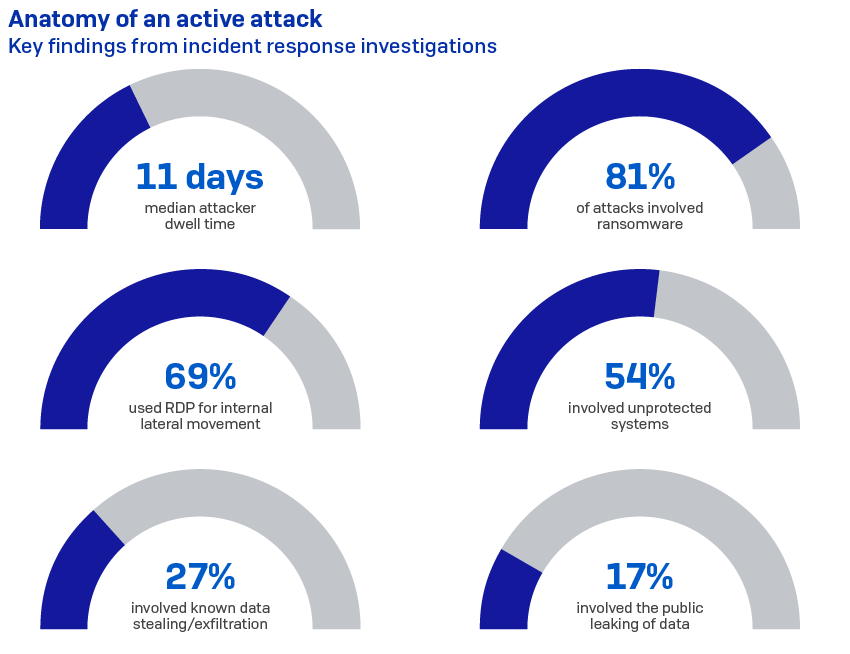

在被偵測到之前,攻擊者能夠停留在目標網路中的中位數時間(停留時間)為11天。快速回應團隊觀察到的最長入侵者停留時間為439天(超過15個月)。

如上所述,攻擊者在11天之內有約264小時可以進行惡意活動,包括橫向移動、偵察、憑證傾印、資料外洩和其他行為。其中某些行為可能只需要幾分鐘或幾小時,所以11天可讓攻擊者有充裕的時間進行破壞。

通常,只在勒索軟體出現後,IT安全團隊才會看到攻擊。因此,Sophos回應的事件中81%都和勒索軟體有關不足為奇。勒索軟體攻擊的停留時間通常比「隱匿式」攻擊要短,因為它們只在乎破壞力(圖2)。

圖2 主動攻擊剖析。(資料來源:Sophos)

其他攻擊類型還包括僅竊取資料、加密挖礦、銀行木馬、抹除程式、植入程式(Dropper)、滲透測試∕攻擊工具等。

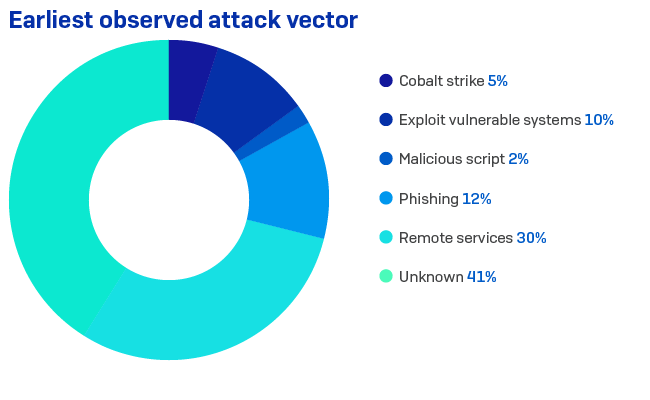

最早觀察到的攻擊媒介

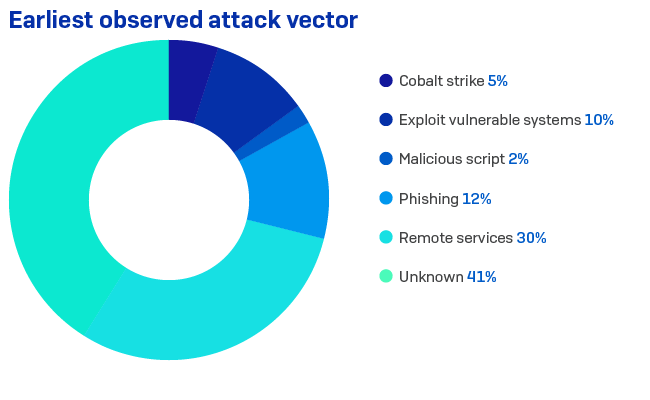

幾乎三分之一(30%)的攻擊在一開始時就使用遠端存取服務,例如遠端桌面通訊協定(RDP)。使用網路釣魚當起點的攻擊約佔八分之一(12%),其次是利用系統漏洞(大約十分之一)(圖3)。

圖3 最早觀察到的攻擊向量。(資料來源:Sophos)

在大約5%的案例中,Cobalt Strike是最早被發現的攻擊元件,但它普遍出現在主動攻擊的多個不同階段,表明Cobalt Strike是主動惡意活動最重要的指標之一。

為什麼「未知」很重要

威脅調查人員不能總是只追溯入侵者在攻擊中採取的每一步。因為,有時攻擊者會故意刪除活動的證據;有時在回應人員到達時,IT安全團隊已經抹除或重建受感染的電腦。如此一來,可能會漏接重要的鑑識資訊,而它們能揭露被鎖定的IT環境中的安全漏洞,並提供攻擊者行為的進一步資訊。

RDP簡要說明

90%的攻擊和RDP有關。但是,攻擊者使用RDP的方式值得注意。在和RDP有關的事件中,只有4%的情況被用於外部存取。大約四分之一(28%)的攻擊顯示攻擊者使用RDP進行外部存取和內部移動,而在41%的情況下,RDP僅用於在網路內橫向移動。

主要的攻擊植入程式

植入程式(Dropper)是一種傳送威脅的惡意軟體(或木馬程式),目的是將其他惡意軟體載入或安裝到被鎖定的系統。裝載若非夾帶在植入程式內部,就是由植入程式下載並加以啟動。植入程式是展開式攻擊的推動者,為後門程式和勒索軟體等其他惡意模組提供了一個平台。

到目前為止,惡意指令碼是事件回應人員最常看到的植入程式,佔所有攻擊的三分之一。其次是攻擊者和滲透測試人員使用的多種工具(「灰帽」工具,如下面的物件列表中所示,佔攻擊的9%)。Trickbot(出現在3.7%的事件中)和QBot(出現在1.2%的案例中)是勒索軟體攻擊中兩種常見的「二級惡意軟體」類型。Valak是一種惡意軟體植入程式,被認為正在進化成更進階的多階段模組化惡意軟體,和Cobalt Strike一樣分別出現在1.2%的案例中。在47%的調查中,無從得知攻擊使用的植入程式是什麼。

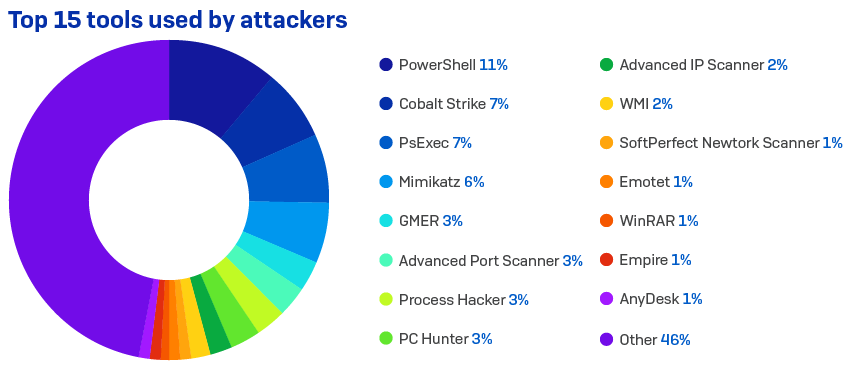

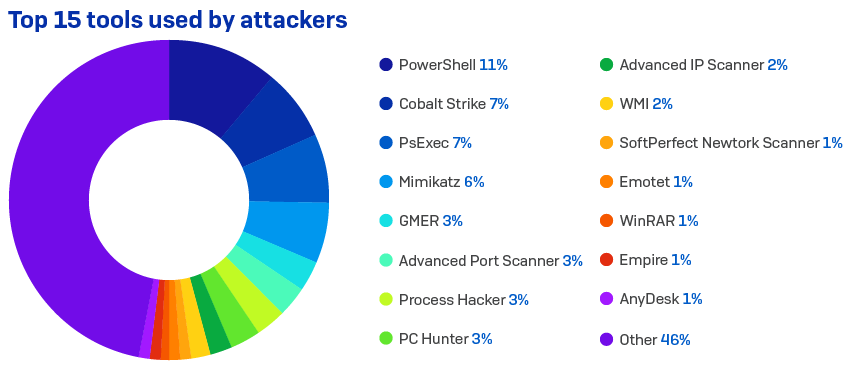

攻擊中使用的工具

圖4顯示顯示最有可能出現在攻擊者工具箱中的工具。這份攻擊中出現過的完整工具列表總計多達405個。它們大多數都是獨特、可識別的工具,IT專業人員也會將其中某些工具用於正常用途。它們對攻擊者很有吸引力,因為攻擊者可以透過這些工具執行如憑證竊取、探索、橫向移動和惡意軟體執行等活動,同時隱身在正常的一般IT活動中。

圖4 攻擊中使用的工具統計。(資料來源:Sophos)

這些工具的數量和性質,恰恰凸顯出防禦人員在區分網路上的惡意和合法活動方面面臨的挑戰。

例如,Process Hacker、PCHunter和GMER都是包含在核心驅動程式中的合法工具。只要攻擊者安裝正確的核心驅動程式,通常就可以停用安全產品。事實上,攻擊者現在經常這樣做,正好能以此檢驗安全產品破壞攻擊殺傷鏈的成效如何。換句話說,如果不能打敗它們,那就試著打破它們。

適當的安全做法是,確保除特定情況外一律禁用這些工具,並調查它們在其他時間被使用時發生了什麼事情。

工具組合代表的危險訊號

在受害者網路中發現的前五大工具之間,我們看到了一些值得注意的關聯性。

例如,當在某次攻擊中使用PowerShell時,Cobalt Strike佔58%,PsExec佔49%,Mimikatz佔33%,GMER佔19%。27%的攻擊同時使用了Cobalt Strike和PsExec,而31%的攻擊則同時使用了Mimikatz和PsExec。而同時使用Cobalt Strike、PowerShell和PsExec的組合,佔所有攻擊的12%。

這些關聯性很重要,因為一旦被偵測到,就可以作為即將發生之攻擊的預警,或藉此確認網路上是否存在主動攻擊。

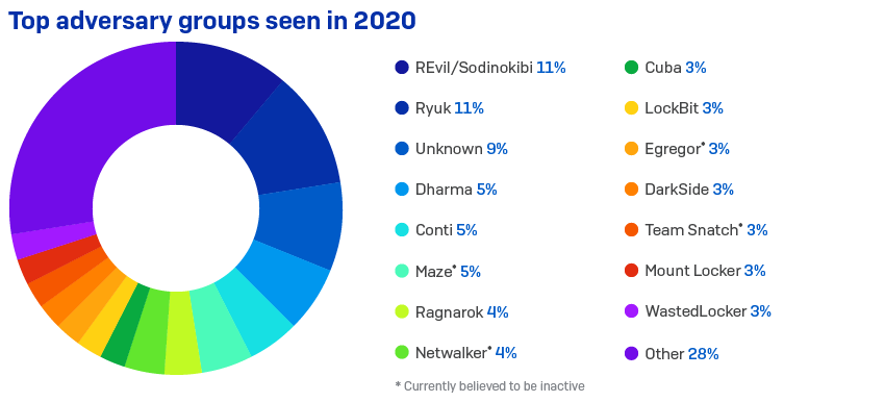

發現的主要攻擊群組

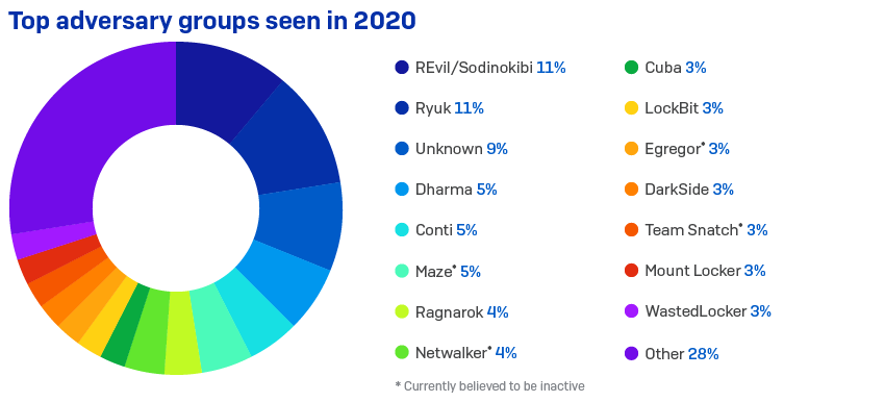

目前所看到的攻擊群組以勒索軟體家族為主,但也包括挖礦程式和疑似民族國家攻擊者等威脅。在某些情況下,並不知道有那些攻擊群組涉入,因為在攻擊執行最終裝載之前就被偵測出來並遏阻了。總共識別出37個不同的攻擊群組,清楚表明網路威脅形勢已經非常擁擠且複雜,以及防禦人員所將面臨的難關(圖5)。

圖5 2020年發現的主要攻擊群組。(資料來源:Sophos)

結語

每個組織都是攻擊的目標。攻擊可能是商業電子郵件入侵、挖礦程式、資料外洩、企業間諜活動,或是會躍上頭條新聞的大規模勒索軟體攻擊。網路犯罪是一門有利可圖的生意。

安全部門可以透過監控和調查可疑活動來保護自身的企業。活動本質是良性或惡意,之間的區別很難辨識。任何環境中的技術(無論是網路還是實體方面)都很有幫助,不過僅靠技術還不夠。人類的經驗和回應能力,是任何安全解決方案的重要組成要件。

<本文作者:John Shier是Sophos資深安全專家,是安全活動中受歡迎的演講者,以其清晰的建議聞名。Mat Gangwer是Sophos Managed Threat Response(MTR)總監,專注於高效率和有效的安全營運、威脅搜尋和攻擊者防禦對策。Greg Iddon是Sophos技術辦公室的策略師和Sophos Managed Threat Response的經理。他對網路安全充滿熱情,已經投入了15年的時間。Peter Mackenzie是Sophos事件回應團隊主管。他與威脅搜尋專家團隊合作,幫助受網路威脅攻擊的組織調查、遏阻和消除攻擊。

本文引自:https://www.netadmin.com.tw/netadmin/zh-tw/viewpoint/ECD39A9995EE4BC9937EF8268DB9453C